Статья

Анонимность в интернете

Как устроена слежка в интернете

Представь, что интернет — это огромный город, где ты постоянно перемещаешься из одного здания в другое. Каждое здание - это сайт или сервис. Когда ты идёшь по улице, за тобой следят сразу несколько сторон, и каждая видит что-то своё.

Первый наблюдатель - твой интернет-провайдер. Это компания, которая даёт тебе доступ в интернет. Провайдер видит абсолютно всё: какие сайты ты посещаешь, в какое время, как долго там сидишь, сколько данных скачиваешь. Даже если сайт использует HTTPS-шифрование, провайдер всё равно видит доменное имя - он знает, что ты заходил на cheburek.ru, даже если не знает, какие именно чебуреки ты выбирал.

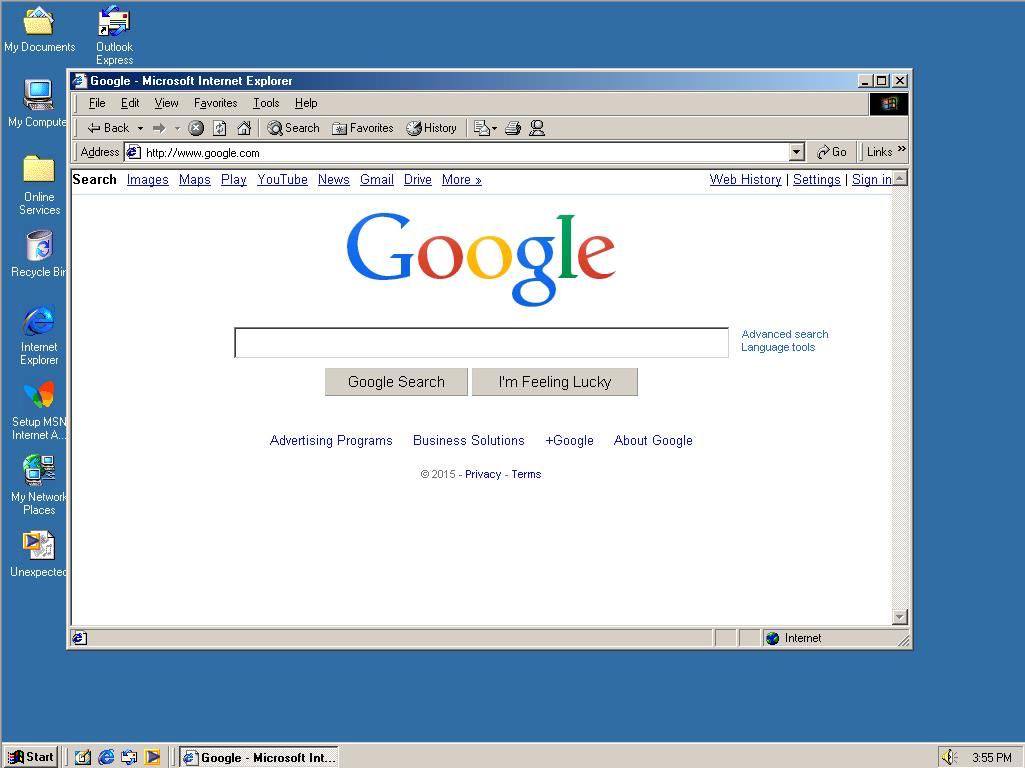

Второй наблюдатель - сами сайты. Когда ты открываешь веб-страницу, твой браузер отправляет кучу информации: твой IP-адрес, тип операционной системы, версию браузера, разрешение экрана, установленные шрифты, даже примерное местоположение по IP. Сайты собирают всё это в профиль и отслеживают твои перемещения с помощью cookies - маленьких файлов, которые сохраняются в браузере и говорят “это тот же пользователь, что был здесь вчера”.

Третий наблюдатель - государство. В большинстве стран провайдеры обязаны хранить записи о действиях пользователей и предоставлять их правоохранительным органам по запросу. В некоторых странах существуют целые системы массовой слежки, когда весь интернет-трафик проходит через специальные узлы для анализа.

VPN: приватный туннель с оговорками

Virtual Private Network, или VPN - это первый и самый популярный инструмент защиты. Когда ты подключаешься к VPN, специальная программа на твоём компьютере устанавливает зашифрованное соединение с сервером VPN-компании. Представь, что между тобой и этим сервером протянули непрозрачную трубу, внутри которой никто не может разглядеть, что именно движется.

Твой провайдер видит только одно: ты подключился к VPN-серверу и постоянно обмениваешься с ним зашифрованными данными. Он не может прочитать содержимое, не знает, на какие сайты ты заходишь. Дальше VPN-сервер распаковывает твой трафик и отправляет запросы в интернет уже от своего имени. Когда ты открываешь википедию, её серверы видят IP-адрес VPN-сервера, а не твой настоящий адрес.

Звучит прекрасно, но есть важный нюанс: теперь VPN-компания видит всё то, что раньше видел твой провайдер. Ты просто переместил точку доверия. Поэтому выбор VPN - критически важное решение. Хорошие VPN-сервисы работают в юрисдикциях с сильной защитой приватности, имеют строгую политику “no logs”, регулярно проходят независимые аудиты. Некоторые VPN построены так, что технически не могут вести логи - весь трафик держится только в оперативной памяти серверов и стирается при перезагрузке.

С точки зрения скорости VPN работает отлично. Подключение происходит за секунду, современные протоколы добавляют минимальную задержку. Поэтому VPN удобен для повседневного использования: защита от провайдера, обход блокировок, базовая приватность.

Tor: максимальная анонимность через луковую маршрутизацию

The Onion Router, или Tor - это совсем другой уровень. Если VPN - это приватный туннель, то Tor - это лабиринт из множества туннелей, где твой путь постоянно меняется, и никто не видит полной картины.

Представь, что ты пишешь письмо и запечатываешь его в конверт. Потом берёшь этот конверт и кладёшь его в другой конверт, побольше. И ещё раз - в третий конверт. На каждом конверте написан адрес следующего получателя. Первый получатель снимает внешний конверт, видит адрес второго получателя и отправляет ему оставшиеся два конверта. Второй получатель снимает ещё один слой и отправляет последний конверт третьему. И только третий получатель видит твоё настоящее письмо и конечный адрес назначения.

Ключевой момент: первый получатель знает только твой адрес и адрес второго получателя, но понятия не имеет, что будет дальше и куда в итоге идёт письмо. Третий получатель видит конечный адрес и содержание письма, но не знает, откуда оно началось. А второй вообще ничего не знает - он просто передаёт запечатанный конверт дальше.

Именно так работает Tor. Твой трафик проходит через три случайно выбранных сервера. Каждое соединение между серверами зашифровано отдельным ключом. Сеть Tor состоит из тысяч таких серверов, разбросанных по всему миру. Каждые десять минут твой Tor-браузер строит новую цепочку через три случайные ноды, так что твой путь постоянно меняется.

Чтобы раскрыть пользователя Tor, нужно контролировать одновременно входную и выходную ноды в его конкретной цепочке и проводить сложный анализ времени прохождения пакетов. Это теоретически возможно для крупных государственных структур с огромными ресурсами, но практически невероятно для обычных сайтов или компаний.

Но у Tor есть серьёзные недостатки. Первый - скорость. Поскольку трафик прыгает через три сервера на разных континентах, задержка накапливается. Если VPN подключается за секунду, то Tor может устанавливать соединение от пяти до тридцати секунд. Второй недостаток - Tor легко определить по характерным признакам трафика. Твой провайдер может не знать, что именно ты делаешь в Tor, но он точно знает, что ты используешь Tor.

Proxy: простое решение для простых задач

Прокси-сервер - это самый простой и самый слабый из трёх инструментов. По сути, это просто посредник между тобой и интернетом. Ты говоришь прокси: “Зайди на этот сайт вместо меня и передай мне, что там”. Прокси заходит, скачивает страницу и отдаёт тебе. Сайт видит IP-адрес прокси, а не твой.

Разница с VPN принципиальная. VPN создаёт зашифрованный туннель для всего твоего трафика на уровне операционной системы. Прокси же обычно работает на уровне отдельного приложения, чаще всего браузера, и не обязательно шифрует трафик. Владелец прокси-сервера видит весь твой трафик, если он не зашифрован. Провайдер тоже видит, куда ты ходишь.

Прокси полезен для быстрого обхода блокировки одного конкретного сайта или просмотра контента, недоступного в твоём регионе. Но это не инструмент для серьёзной защиты анонимности.

Почему тебя всё равно могут вычислить

Теперь самое важное. Можно использовать самый надёжный VPN и самый правильно настроенный Tor, но одна ошибка - и вся защита рушится. Давай разберём, как люди сами себя деанонимизируют, даже используя все эти инструменты.

Первая и самая частая ошибка - логин в личные аккаунты. Человек включает Tor, чувствует себя полностью анонимным, заходит в свой Gmail, чтобы проверить почту. Google теперь знает, что именно ты сидишь через Tor в данный момент. Неважно, через сколько серверов в разных странах прошёл твой трафик - ты сам назвал своё имя. То же самое с социальными сетями, мессенджерами, любыми сервисами, где у тебя есть аккаунт, привязанный к реальной личности.

Вторая ошибка - WebRTC leak. WebRTC - это технология в браузерах для видеозвонков прямо на сайтах. Проблема в том, что WebRTC может обращаться к сетевым интерфейсам напрямую, минуя VPN, и таким образом выдавать твой настоящий локальный IP-адрес. Есть специальные сайты, где можно проверить, не течёт ли твой IP через WebRTC.

Если течёт - нужно отключить WebRTC в настройках браузера.

Третья ошибка - уникальные идентификаторы и метаданные. Ты создал анонимный аккаунт на форуме, зашёл через Tor, используешь никнейм “The_Dark_Rider666”. Чувствуешь себя призраком. А потом выясняется, что под этим же никнеймом ты пять лет назад регистрировался на игровом сервере, где указал реальный email. Всё, связь установлена.

Или ты загружаешь документ, который редактировал в Word. В метаданных файла сохранено имя автора, дата создания, история изменений, иногда даже путь к файлу на жёстком диске. То же самое с фотографиями. Каждое фото со смартфона содержит EXIF-данные: модель телефона, точные GPS-координаты места съёмки, дату и время. Были случаи, когда людей ловили именно по GPS-метаданным в выложенных фотографиях.

Четвёртая ошибка - fingerprinting браузера. Даже если твой IP скрыт, сайты могут идентифицировать тебя по уникальному “отпечатку” браузера. Они смотрят на комбинацию параметров: разрешение экрана, список установленных шрифтов, плагины браузера, версию операционной системы, настройки языка, часовой пояс, поддерживаемые кодеки, параметры Canvas, даже на то, как быстро выполняется код на твоём процессоре.

Каждый параметр по отдельности не уникален, но их комбинация создаёт отпечаток, который может отличать тебя от миллионов других пользователей. Исследования показали, что отпечаток браузера позволяет идентифицировать до восьмидесяти-девяноста процентов пользователей. Обычные Chrome и Firefox уязвимы к этому, даже с VPN. Защититься можно только браузером, специально разработанным для приватности, где все пользователи выглядят максимально похоже друг на друга.

Пятая ошибка - поведенческие паттерны. Даже если технически ты анонимен, твоё поведение может тебя выдать. Время активности, стиль письма, темы, которые тебя интересуют, даже скорость печати и характерные опечатки - всё это создаёт уникальный паттерн.

Как тебя могут вычислить через корреляцию времени

Есть особенно изощрённый метод деанонимизации, о котором мало кто знает, но который реально работает даже против Tor. Называется он “атака по времени корреляции”, и суть в следующем.

Представь, что спецслужба контролирует входную ноду Tor, через которую ты подключаешься, и одновременно мониторит трафик на подозрительном сайте или контролирует выходную ноду. Они не могут расшифровать содержимое твоих сообщений, но могут видеть время отправки пакетов данных и их размер. Допустим, в десять часов пятнадцать минут и три секунды через входную ноду прошёл пакет размером три килобайта. И ровно через две секунды на подозрительный форум кто-то отправил сообщение, которое при шифровании и передаче даёт примерно такой же размер данных.

Один раз - это совпадение. Но если ты активно пишешь на форуме в течение часа, отправляя десятки сообщений, и каждый раз наблюдается корреляция по времени и размеру пакетов между входной нодой и конечным сайтом, математическая вероятность случайного совпадения становится ничтожно малой. Статистический анализ показывает: это один и тот же пользователь.

Эта атака требует огромных ресурсов - нужно контролировать множество нод Tor или иметь доступ к трафику крупных интернет-провайдеров, плюс мощные вычислительные системы для анализа терабайтов данных в реальном времени. Обычная компания или даже полиция отдельного города так работать не может. Но крупные спецслужбы вроде АНБ в США или GCHQ в Великобритании технически способны проводить такие атаки. Именно поэтому в документах Сноудена упоминались программы по мониторингу пользователей Tor.

Защититься от этого почти невозможно на техническом уровне, если против тебя направлены ресурсы государства.

Есть теория, что Tor это разработка АНБ

Единственный способ - не создавать устойчивых паттернов активности, менять время работы, делать случайные паузы, использовать дополнительные слои защиты вроде VPN перед Tor, чтобы скрыть от провайдера даже сам факт подключения к Tor.

Атаки через уязвимости браузера

Даже если ты всё настроил идеально, существуют атаки через уязвимости в самом программном обеспечении. Браузеры - это невероятно сложные программы, состоящие из миллионов строк кода. В таком объёме неизбежно есть ошибки, и некоторые из них позволяют выполнить вредоносный код на компьютере жертвы.

В две тысячи семнадцатом году ФБР использовало уязвимость в старой версии Firefox, на которой был основан Tor Browser, чтобы раскрыть пользователей сайта детской порнографии. Они захватили сервер, разместили там эксплойт (программу, использующую уязвимость), и когда пользователи заходили на сайт, их браузер выполнял этот код. Код отправлял реальный IP-адрес пользователя напрямую на серверы ФБР, минуя всю защиту Tor.

Поэтому критически важно всегда обновлять Tor Browser до последней версии. Разработчики постоянно закрывают найденные уязвимости, и каждая задержка с обновлением - это окно возможности для атаки. Также никогда не устанавливай в Tor Browser дополнительные расширения и плагины, даже если они кажутся полезными. Каждое расширение - это дополнительный код, дополнительные возможности для уязвимостей и дополнительные признаки, по которым тебя можно идентифицировать.

Социальная инженерия: слабое звено - человек

Но самый эффективный метод взлома не требует высоких технологий вообще. Называется он “социальная инженерия”, и суть в том, что самое слабое звено в любой системе безопасности - это человек.

Злоумышленник может прикинуться администратором VPN-сервиса и написать тебе: “Мы обнаружили подозрительную активность в вашем аккаунте, для проверки безопасности подтвердите, пожалуйста, ваш пароль”. Или прислать письмо якобы от банка с просьбой срочно войти в систему по ссылке в письме. Ссылка ведёт на поддельный сайт, который выглядит в точности как настоящий, и если ты введёшь там свой пароль - всё, он у мошенников.

Или более изощрённый вариант: тебе звонит человек, представляется сотрудником техподдержки твоего провайдера, говорит, что у них проблема с сетью, и просит помочь в диагностике, установив специальную программу. Программа оказывается трояном, который даёт злоумышленнику полный доступ к твоему компьютеру. Никакие VPN и Tor не помогут, если ты сам впустил врага.

Защита от социальной инженерии — это не технологии, а бдительность и здоровая параноя. Всегда проверяй адреса отправителей, не переходи по ссылкам в письмах, если не уверен в их подлинности, лучше зайди на сайт напрямую через закладку. Не устанавливай программы по чьей-то просьбе. Не рассказывай подробности своей жизни в интернете, даже если кажется, что с тобой общается милый человек - может быть, этот милый человек собирает информацию для будущей атаки.