Статья

Термины ИБ - от первого дня до первого инцидента

Первый день: без этого не выживете

VPN (Virtual Private Network)

Вы в кафе, подключились к открытому WiFi и решили проверить рабочую почту. Поздравляю, вы только что отправили свой пароль в открытом виде всем, кто сидит рядом с ноутбуком и сниффером.

VPN создает зашифрованный туннель между вами и офисной сетью. Всё, что вы отправляете, превращается в нечитаемую кашу для посторонних. Первое, что вам скажут в первый день: “Всегда работай через VPN из дома”.

Запомните: Нет VPN → нет доступа к рабочим ресурсам. Точка.

Firewall (Межсетевой экран)

Представьте вышибалу у входа в клуб. Он проверяет: кто ты, зачем пришел, есть ли в списке. Не подходишь - не пройдешь.

Firewall делает то же самое с сетевым трафиком. Каждый пакет данных проверяется: откуда, куда, что внутри. Подозрительное - блокируется.

Реальная история: Джуниор случайно открыл порт 22 (SSH) наружу. За 3 минуты прилетело 847 попыток подбора пароля. Firewall всех остановил. Без него сервер взломали бы за час.

MFA (Multi-Factor Authentication)

Помните, как раньше достаточно было одного пароля? Те времена прошли. Пароли утекают, подбираются, фишингуются.

MFA - это когда кроме пароля нужно что-то еще: код из SMS, приложение-аутентификатор, отпечаток пальца. Взломщик украл ваш пароль? Без второго фактора он никуда не попадет.

Факт: 99.9% успешных взломов предотвращаются с MFA. Поэтому в первый день вам выдадут токен или попросят установить Google Authenticator.

AD (Active Directory)

В первый день HR говорит: “Твоя учетка в AD создана, логин ivanov, пароль временный”. И вы думаете: что за AD?

AD - это база всех сотрудников, компьютеров и ресурсов компании. Когда вы входите в рабочий ноутбук - проверка идет через AD. Когда открываете файловый сервер - права проверяются в AD.

Простыми словами: AD знает, кто вы, что можете делать и к чему имеете доступ. Нет учетки в AD - вы призрак для всех систем компании.

Malware (Вредоносное ПО)

Скачали файл “договор.pdf.exe”? Поздравляю, это малварь. Открыли вложение от неизвестного отправителя? Скорее всего малварь.

Malware - это любая программа, которая делает что-то плохое: крадет данные, шифрует файлы, майнит криптовалюту, открывает доступ хакерам.

Золотое правило: Сомневаешься - не открывай. Лучше переспросить у коллеги “это точно ты мне отправил?” чем потом объяснять, почему вся компания зашифрована.

Первая неделя: что говорят на планерках

SIEM (Security Information and Event Management)

В понедельник утром тимлид спрашивает: “Проверил SIEM? Там были алерты ночью.”

SIEM - это огромная панель, куда стекаются логи со всех устройств: серверов, файрволов, компьютеров, принтеров (да, даже принтеров). Система анализирует миллионы событий и кричит, когда видит что-то подозрительное.

Пример: Кто-то пытается войти в систему 100 раз подряд с неправильным паролем. SIEM показывает красный алерт. Вы блокируете IP. Атака остановлена.

SOC (Security Operations Center)

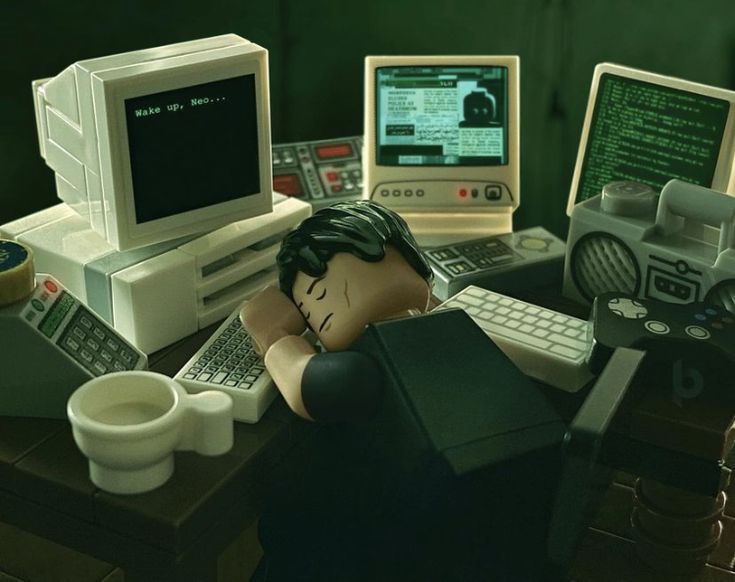

“Передай инцидент в SOC” - услышите это в первую же неделю.

SOC - это комната (часто в другом городе), где сидят ребята и 24/7 смотрят на мониторы с SIEM, отвечают на алерты, разбираются с инцидентами. Пока вы спите, SOC не спит.

Реальность: В крупных компаниях SOC получает 10000+ алертов в день. 99% - ложные срабатывания. 1% - реальные угрозы. Их работа - найти этот 1%.

Phishing (Фишинг)

“У нас фишинговая атака на отдел продаж” - типичное начало недели.

Вам приходит письмо якобы от директора: “Срочно! Переведи 100к на этот счет!” Или от банка: “Ваша карта заблокирована, перейдите по ссылке”. Это фишинг - мошенничество через поддельные письма.

Статистика: 90% всех взломов начинаются с фишинга. Один сотрудник кликнул на ссылку - и вся компания под угрозой.

Ransomware (Шифровальщик)

Самое страшное слово в ИБ. Понедельник, 9 утра, все файлы на сервере зашифрованы. На экране надпись: “Заплатите 100 биткоинов или не увидите свои данные никогда”.

Ransomware - вирус, который шифрует все файлы и требует выкуп. Без backup’а у вас два варианта: платить или потерять всё.

История из жизни: Компания заплатила 50 биткоинов. Получила ключ расшифровки. Ключ не работал. Хакеры пропали. Компания закрылась через 3 месяца.

Backup (Резервное копирование)

После истории с ransomware вы поймете, почему все помешаны на бэкапах.

Backup - это копия всех важных данных на отдельном хранилище. Сервер сгорел? Есть backup. Хакеры зашифровали? Есть backup. Сотрудник случайно удалил базу клиентов? Есть backup.

Правило 3-2-1: 3 копии данных, на 2 разных носителях, 1 копия офсайт (в другом месте).

Первый месяц: понимание глубины

EDR (Endpoint Detection and Response)

“На твоем компе сработал EDR, проверь” - и вы в панике гуглите, что это.

EDR - антивирус на стероидах. Он не просто ищет известные вирусы, он анализирует поведение программ. Программа пытается зашифровать все файлы подряд? Блокируем. Скрипт отправляет пароли на внешний сервер? Останавливаем.

Разница с антивирусом: Антивирус знает 1 миллион вирусов. EDR понимает, как ведут себя вирусы, и ловит даже новые, неизвестные.

IDS/IPS (Intrusion Detection/Prevention System)

IDS - система обнаружения вторжений. Она как камера видеонаблюдения: видит взлом, пишет в лог, отправляет уведомление. Но сама не останавливает.

IPS - система предотвращения вторжений. Видит угрозу → блокирует трафик → записывает инцидент. Активная защита.

В жизни: IDS говорит “Кто-то ломится в дверь!”, IPS уже захлопнул дверь и вызвал охрану.

WAF (Web Application Firewall)

У вас есть сайт или веб-приложение? Значит есть и WAF (надеюсь).

WAF защищает конкретно веб-приложения от атак: SQL-инъекции (попытка украсть базу данных через поле ввода), XSS-атаки (внедрение вредоносного JavaScript), попытки эксплуатации уязвимостей.

Пример: Хакер пытается ввести в форму поиска: '; DROP TABLE users; --. Обычный сайт выполнит команду и удалит всех пользователей. WAF видит подвох и блокирует запрос.

DLP (Data Loss Prevention)

Сотрудник увольняется и решает забрать с собой базу клиентов на флешку. DLP не даст.

DLP отслеживает, куда уходят конфиденциальные данные: на флешки, в личную почту, в облако, мессенджеры. Видит попытку отправить номера карт или паспортные данные - блокирует и отправляет уведомление службе безопасности.

Грустная правда: 60% утечек - не хакеры, а свои же сотрудники. DLP помогает предотвратить это.

CVE (Common Vulnerabilities and Exposures)

“Вышел CVE-2024-12345 для Apache, критичность 9.8, патчи срочно!” - типичное сообщение в чате ИБ.

CVE - это уникальный номер для каждой найденной уязвимости. Как свидетельство о рождении, только для багов в программах.

Как работает: Исследователь нашел дыру в Windows → сообщил Microsoft → получил номер CVE → Microsoft выпустила патч → все обновились → дыра закрыта.

Более подробно в модуле про баг баунты

Patch Management

“Когда последний раз обновлял сервера?” - вопрос, от которого у админов начинается нервный тик.

Patch Management - процесс установки обновлений безопасности на все устройства компании. Звучит просто. На практике: 500 серверов, 3000 компьютеров, обновления нельзя ставить во время работы, некоторые обновления ломают систему.

Дилемма: Не обновился - хакеры используют известную уязвимость. Обновился необдуманно - все сломалось. Поэтому патчи сначала тестируют, потом раскатывают постепенно.

Первый инцидент: серьезные термины

Incident Response (Реагирование на инциденты)

3 часа ночи, вас будят звонком: “Мы взломаны. Запускаем Incident Response.”

Это четкий план действий при взломе:

- 1. Обнаружение - подтверждаем, что взлом реальный

2. Изоляция - отключаем зараженные системы от сети

3. Устранение - удаляем вредонос, закрываем дыру

4. Восстановление - возвращаем системы в работу - 5. Анализ - разбираемся, что пошло не так

Реальность: Без плана во время инцидента начинается хаос. С планом - каждый знает свою роль и что делать.

Forensics (Цифровая криминалистика)

После инцидента начинается расследование. Forensics-специалист - это детектив цифрового мира.

Он изучает: логи доступа, дампы памяти, удаленные файлы, историю команд. Цель - восстановить всю цепочку: как зашли, что делали, что украли, как скрылись.

Пример работы: По логам видно: хакер зашел через учетку Иванова в 02:34, скачал файл clients.xlsx в 02:41, удалил следы в 02:43. Иванов говорит, что спал. Значит учетку украли. Как? Дальше расследование…

Zero-day

Самое страшное словосочетание в ИБ. Когда слышите его на планерке - все плохо.

Zero-day - уязвимость, о которой производитель ПО еще не знает. Нет патча. Нет защиты. Хакеры эксплуатируют дыру, а вы ничего не можете сделать, кроме как отключить уязвимую систему.

Почему “нулевой день”: С момента обнаружения прошло ноль дней. У производителя было ноль дней на исправление. У вас ноль дней на защиту.

Стоимость: Zero-day для iOS на черном рынке стоит $1-2 миллиона. Для Windows - $500k. Это серьезное оружие.

Red Team / Blue Team

Во время серьезных учений компания делится на команды:

Red Team - атакующие. Они как настоящие хакеры пытаются взломать инфраструктуру компании всеми способами: фишинг, взлом через WiFi, социальная инженерия, эксплуатация уязвимостей.

Blue Team - защитники. Они отражают атаки, мониторят системы, латают дыры, разыскивают проникших.

Purple Team - когда Red и Blue работают вместе после учений, анализируют ошибки и улучшают защиту.

Реальный кейс: Red Team за 2 дня взломали сеть через принтер. Blue Team даже не мониторили принтеры. После этого добавили принтеры в SIEM и настроили для них отдельные правила.

Соревнования и развитие

CTF (Capture The Flag)

Хотите научиться ИБ на практике? Идите на CTF. Это соревнования, где вы решаете задачи на взлом.

Категории задач:

- - Web - взлом сайтов

- Crypto - взлом шифров

- Forensics - расследование инцидентов

- Pwn - эксплуатация уязвимостей в программах

- Reverse - разборка программ

Решил задачу → нашел спрятанный “флаг” (строку типа flag{secret_key}) → получил баллы.

Почему это важно: На собеседованиях часто спрашивают “Участвовали в CTF?”. Это показатель, что вы не просто читали теорию, а реально практиковались.

Standoff

Главное российское киберучение. Формат Attack-Defense на максимальных настройках.

Вам дают инфраструктуру виртуальной компании: сервера, сайты, базы данных. У каждой команды одинаковая инфраструктура. Задачи:

1. Защитить свои сервисы от атак

2. Атаковать чужие сервисы

3. Зарабатывать очки за работающие сервисы и успешные атаки

Атмосфера: 48 часов непрерывной битвы. Одновременно чинишь свои сервера и ломаешь чужие. Сон для слабых. Адреналин зашкаливает.

Pentest (Penetration Testing)

Компания нанимает вас, чтобы вы попытались взломать их системы. Легально, с договором и оплатой.

Этапы:

- 1. Разведка - собираете информацию о компании

2. Сканирование - ищете уязвимости

3. Эксплуатация - пытаетесь проникнуть внутрь

4. Постэксплуатация - смотрите, что можно украсть/сломать

5. Отчет - описываете все найденные проблемы

Реальный пример: Пентестер нашел открытый порт SSH на сервере разработки. Подобрал слабый пароль. Зашел. Нашел исходники приложения с зашитыми паролями к боевой базе. Получил доступ ко всем данным клиентов. Всё это в отчете с рекомендациями по исправлению.

Bug Bounty

Вместо штатных пентестеров компании объявляют: “Найдете уязвимость - заплатим”.

Программы Bug Bounty есть у Google, Facebook, Яндекс, VK. Размер вознаграждения зависит от критичности:

- - Низкая - $100-500

- Средняя - $500-2000

- Высокая - $2000-10000

- Критическая - $10000-100000+

История успеха: Студент нашел критическую уязвимость в Facebook, получил $30000. Купил MacBook и начал искать баги профессионально. Сейчас зарабатывает на багах больше, чем некоторые на основной работе.

OSINT (Open Source Intelligence)

Разведка по открытым источникам.

Удивительно, сколько информации можно найти без взлома.

Что ищут:

- - Утекшие базы данных с паролями

- Информацию о сотрудниках в соцсетях

- Старые версии сайта в веб-архивах

- Публичные документы с метаданными

- Открытые камеры и сервера

Кейс: Перед пентестом нашли в LinkedIn страницу системного администратора компании. Он указал все технологии, которые использует: “Windows Server 2012, Apache 2.4, MySQL 5.6”. Уже знаем, куда искать уязвимости, даже не начиная сканирование.

Reverse Engineering (Реверс)

У вас есть программа, но нет исходного кода. Нужно понять, как она работает. Разбираете её на части, как часовой механизм.

Где применяется:

- - Анализ вирусов - понять, что делает малварь

- Поиск уязвимостей - найти баги в закрытом ПО

- Обход защиты - понять алгоритм проверки лицензии

Инструменты: IDA Pro, Ghidra, x64dbg - дизассемблеры, которые превращают машинный код обратно в читаемый вид.

Сложность: Это высший пилотаж в ИБ. Нужно знать ассемблер, архитектуру процессоров, операционные системы на низком уровне.

Продвинутые термины (когда освоите базу)

IAM (Identity and Access Management)

Система управления идентичностью и доступом. Она решает: кто может заходить в какие системы, с какими правами, когда и откуда.

Задачи IAM:

- - Создание учетных записей для новых сотрудников

- Выдача прав доступа по должности

- Отзыв доступов при увольнении

- Аудит: кто, когда и куда заходил

Проблема без IAM: Сотрудник уволился 3 месяца назад, но его учетка все еще активна. Он может зайти в систему и украсть данные.

PAM (Privileged Access Management)

Особо важный случай IAM - управление привилегированными учетными записями.

Админские учетки могут всё: удалить базу, изменить конфигурацию, остановить сервисы. Поэтому за ними следят особенно строго:

- - Пароли хранятся в защищенном хранилище

- Каждая сессия записывается (видео)

- Доступ выдается временно и только по запросу

- Все действия логируются

Реальная история: Админ случайно выполнил команду rm -rf / на боевом сервере. Сервер мертв. Благодаря PAM есть запись сессии - видно, что это была ошибка, а не саботаж.

NGFW (Next Generation Firewall)

Обычный firewall проверяет: “Откуда пакет? Куда? Какой порт?” NGFW смотрит глубже:

- - Какое приложение передает данные

- Есть ли в трафике вирусы

- Не пытается ли кто-то эксплуатировать уязвимости

- Не утекают ли конфиденциальные данные

Разница: Обычный firewall пропустит трафик на 443 порт (HTTPS). NGFW посмотрит, что внутри этого HTTPS - может там вирус или попытка SQL-инъекции.

SOAR (Security Orchestration, Automation and Response)

В SOC приходит 10000 алертов в день. Большинство - ложные. Проверять каждый вручную невозможно.

SOAR автоматизирует рутину:

1. Алерт: “Подозрительный IP попытался подключиться”

2. SOAR автоматически проверяет IP в базах угроз

3. Если IP в черном списке - блокирует и отправляет уведомление

4. Если неизвестен - создает тикет для аналитика

Результат: Аналитики занимаются реальными угрозами, а не перебором тысяч ложных срабатываний.

SSO (Single Sign-On)

Один раз вошли в систему - доступ ко всем корпоративным приложениям.

Без SSO: Заходите в почту - вводите пароль. Открываете CRM - снова пароль. Файловое хранилище - опять пароль. 15 разных паролей для 15 систем.

С SSO: Вошли один раз утром - доступ ко всему сразу.

Безопасность: SSO обычно требует MFA для входа. Один раз подтвердили личность надежно - и спокойно работаете весь день.

Wargames

В отличие от CTF, где соревнования идут 24-48 часов, Wargames - это постоянные платформы для тренировок.

Популярные площадки:

- - HackTheBox - реалистичные уязвимые машины

- TryHackMe - обучающие комнаты с теорией и практикой

- OverTheWire - классические задачи на Linux

Преимущество: Можно тренироваться в своем темпе, возвращаться к задачам, проходить обучающие курсы.

Vulnerability Assessment

Регулярное сканирование всех систем на наличие известных уязвимостей.

Сканер проверяет:

- - Версии установленного ПО

- Наличие патчей безопасности

- Слабые настройки

- Открытые порты

- Известные уязвимости (CVE)

Результат: Отчет с сотнями уязвимостей, отсортированных по критичности. Дальше начинается работа по их закрытию.

Отличие от Pentest: Vulnerability Assessment просто сканирует и находит. Pentest эксплуатирует найденное и показывает реальный урон.

Заключение

Информационная безопасность - это не только про технологии, но и про людей. Большинство инцидентов происходят не из-за технических ошибок, а из-за человеческого фактора: кто-то кликнул на фишинговую ссылку, кто-то поставил слабый пароль, кто-то забыл обновить систему.

Добро пожаловать в информационную безопасность. Здесь никогда не бывает скучно.

P.S у меня в профиле больше интересного)