Главная

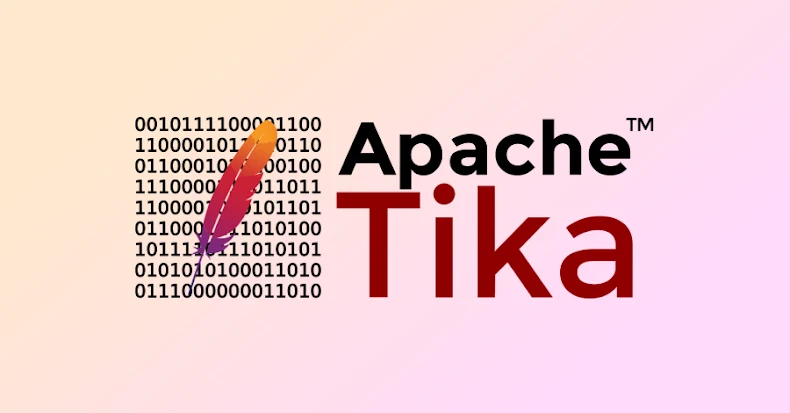

Apache Tika открыла портал в ад

Критический XXE с CVSS 10.0 даёт атакующим полный доступ к серверу

Apache Tika, когда-то тихий библиотечный гном, который извлекал текст из PDF и прочих файлов, внезапно превратился в тоннель для чужих лап — исследователи вскрыли критическую XXE-дыру CVE-2025-66516, которая получила максимальный балл CVSS 10.0. Это тот случай, где рейтинги не врут: уязвимость позволяет атакующему подсунуть Tika специально сваренный PDF с XFA-вставкой и заставить систему выполнить внешние XML-сущности. И если кто-то ещё не понял масштаб бедствия, это означает доступ к локальным файлам, конфигурациям и, в некоторых сценариях, возможность двигаться дальше до выполнения кода.

Пробой оказался настолько глубоким, что зацепил сразу три пакета: tika-core, tika-parser-pdf-module и tika-parsers в старой 1.x-линейке. Причём, как выяснилось, часть пользователей думала, что защищена после апдейта PDF-модуля, но Tika-команда холодно сообщила: патч был не там. Основная проблема жила в tika-core, и тем, кто обновил только парсер PDF, пришлось узнать, что они всё это время ходили под прицелом.

Инцидент оказался родственником CVE-2025-54988, но гораздо шире по охвату. Оригинальный отчёт не упомянул уязвимость старой 1.x-ветки, где PDFParser ещё был в составе tika-parsers. В результате часть проектов, не перешедших на новые версии, оставались уязвимыми, даже находясь в иллюзии безопасности.

Технически XXE в данном случае работает как карманный телепорт для атакующего: он может читать любые файлы, до которых дотягивается приложение, утягивать через запросы внешних сущностей конфиденциальные данные, а при удачном стечении обстоятельств — шагнуть в сторону RCE. И самое неприятное тут — сложность обнаружения: Tika обычно работает как скрытый сервисный компонент, и уязвимость может срабатывать каждый раз, когда система автоматически извлекает текст из загруженного PDF.

Теперь Tika-команда выкатила патч в версиях 3.2.2 и 2.0.0, но предупреждает: обновлять нужно весь комплект, а не отдельные модули. Любой, кто использует старые версии в продакшене, практически светит своим сервером через открытую дверь.

С учётом критичности CVE-2025-66516 разработчикам настоятельно рекомендуется обновиться как можно быстрее, иначе первый же загруженный PDF станет приглашением для злоумышленников устроить экскурсию по внутренностям сервера.