Главная

CISA, погода и голый root

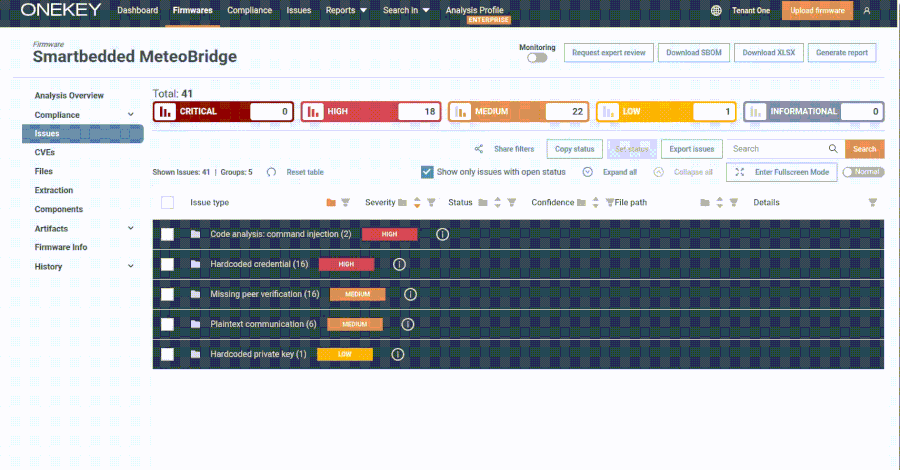

CISA внесла уязвимость CVE-2025-4008 в список активно эксплуатируемых — другими словами, баг в Smartbedded MeteoBridge официально используется в дикой природе. Это классический командный инъекшн в веб-интерфейсе: уязвимый CGI-эндпойнт принимает запросы, делает eval и даёт удалённым злоумышленникам возможность запускать любые команды от имени root. Да, голый root — прямо через веб-панель метеостанции.

Исследователи отметили, что проблема вылезает из старой школы: CGI-скрипты и небезопасное обращение с входом. Эксплуатация тривиальна — достаточно подставить в URL специально сконструированную строку или заманить жертву на ссылку, и команда выполнится. Представь: кто-то шлёт «посмотреть прогноз» — а у тебя в сети появляется новый пользователь с правами администратора.

Патч уже есть в версии 6.2, но в реальном мире далеко не все девайсы обновляются по расписанию. CISA подталкивает организации в срочном порядке обновить устройства — для федеральных структур установлен жёсткий дедлайн. Если твоя метеостанция в критической сети ещё на старой прошивке, поздравляю: ты — потенциальная мишень для «погодного рутера».

Короче, урок прост: не доверяй веб-панелям IoT на автопилоте, не оставляй устройства с дефолтными настройками и ставь обновления прежде, чем кто‑то начнёт «собирать облака» в твоём /tmp.

Берегите себя и свои нервы.