Главная

Fortinet под атакой

Брутфорс-марафон по SSL VPN, а затем резкий поворот на FortiManager

Пока большинство администраторов в начале августа мирно обновляли прошивки и спорили о целесообразности MFA «для всех», за кулисами шёл настоящий брутфорс-марафон по устройствам Fortinet. И это не был хаотичный скан от случайных ботов — к делу подошли методично, с картой и компасом.

3 августа: старт гонки

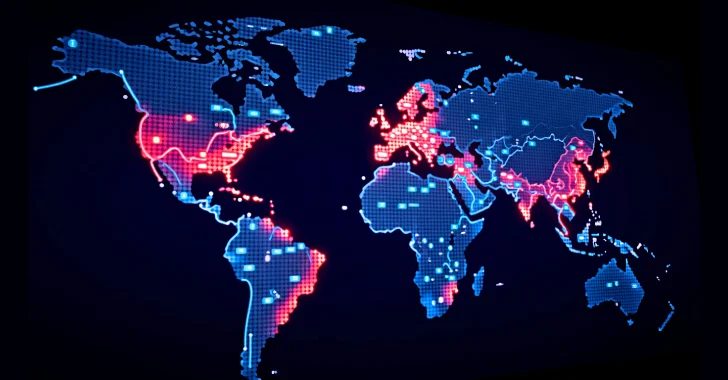

По данным GreyNoise, именно в этот день в киберпространстве заметили значительный всплеск трафика, направленного на Fortinet SSL VPN. Более 780 уникальных IP-адресов синхронно решили, что пора «проверить» пароли администраторов по всему миру. География атакующих оказалась как в плохом шпионском сериале: США, Канада, Россия, Нидерланды.

Цели? Тоже неплохой список: США, Гонконг, Бразилия, Испания и Япония. Видно, что «работа» распределялась с глобальным размахом — как будто это маркетинговая кампания, только без баннеров и пресс-релизов.

Не случайность, а хирургическая точность

GreyNoise подчёркивает: атаки были направлены на FortiOS-профиль, то есть боты не «щупали» всё подряд, а били прицельно по SSL VPN. Это был не рандомный шум в трафике, а фокусированная атака — тактика, которую обычно выбирают серьёзные игроки.

После 5 августа: поворот сюжета

До 5 августа шёл «стабильный» брутфорс с одной TCP-сигнатурой, словно марафонцы с одной и той же формой. Но потом всё изменилось: появился новый TCP-отпечаток и внезапный всплеск трафика, который уже не бил в FortiOS. Вместо этого мишенью стал FortiManager — инструмент централизованного управления устройствами Fortinet.

Это выглядит так, будто атакующие просто перешли на «следующий уровень» в игре: SSL VPN взяли под прицел, но решили попробовать и главный штаб.

История с хвостом

Более глубокий анализ показал, что ещё в июне с тем же новым TCP-паттерном фиксировался странный всплеск активности. Клиентская сигнатура указывала на FortiGate-устройство в блоке IP, принадлежащем домашнему провайдеру Pilot Fiber Inc. То ли тестировали инструменты у себя дома, то ли маскировались под обычный жилой трафик с помощью прокси — решайте сами.

И что теперь?

GreyNoise напоминает, что подобные всплески активности нередко предшествуют раскрытию новой уязвимости — иногда всего через шесть недель. И, как показывает практика, такие сюрпризы чаще всего прилетают именно по «пограничным» корпоративным системам: VPN, файрволам, решениям удалённого доступа.

Другими словами — если вы админ Fortinet и думаете, что у вас есть время «заняться этим позже», то потом вы будете заниматься восстановлением инфраструктуры и оправданиями руководству.

Немного цинизма напоследок

Атакующие в этот раз действовали почти с корпоративной чёткостью: сначала SSL VPN, потом FortiManager. Возможно, следующий релиз их «инструментального пакета» будет поставляться с логотипом и слоганом. А пока владельцам Fortinet-устройств остаётся только одно: проверять логи, включать MFA и надеяться, что в этот раз «тестеры паролей» мимо пройдут.

Берегите себя и свои нервы.