Главная

Хакеры снова ломают Linux и macOS

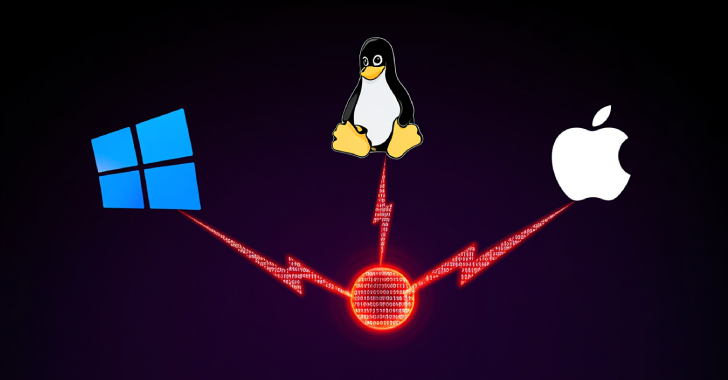

Хакеры используют CrossC2 для расширения Cobalt Strike Beacon на Linux и macOS

Атаки с применением Cobalt Strike давно стали классикой жанра, но в 2025 году злоумышленники пошли дальше: теперь возможности Beacons выходят за пределы Windows. Японский центр координации инцидентов JPCERT/CC сообщил о выявленных кампаниях, где активно использовался фреймворк CrossC2 — инструмент, позволяющий управлять скомпрометированными системами Linux и macOS.

Когда и где заметили активность

Согласно отчёту, атаки фиксировались в период с сентября по декабрь 2024 года и затрагивали сразу несколько стран, включая Японию. Анализ артефактов в VirusTotal показал использование не только CrossC2, но и других утилит: PsExec, Plink и, конечно, классического Cobalt Strike.

ReadNimeLoader: кастомный загрузчик

Злоумышленники применяли собственный загрузчик для Cobalt Strike, получивший название ReadNimeLoader. Его особенности:

-

написан на языке Nim, что уже усложняет анализ;

-

запускается через подмену библиотеки

jli.dllпри старте легитимного процесса java.exe (техника DLL sideloading); -

извлекает содержимое текстового файла и выполняет его в памяти, не оставляя следов на диске;

-

задействует open-source загрузчик шеллкода OdinLdr, который декодирует и запускает Cobalt Strike Beacon прямо в памяти;

-

содержит механизмы антиотладки и антианализа, чтобы запуск происходил только при «чистых условиях».

Связь с вымогателями

Интересно, что JPCERT/CC нашёл пересечения с активностью BlackSuit/Black Basta ransomware, описанной Rapid7 в июне 2025 года. Совпадения касались доменов управления (C2) и имен файлов.

Дополнительно фиксировались ELF-версии SystemBC — бэкдора, который часто используется как «разогрев» перед внедрением Cobalt Strike и последующим шифровальщиком.

Почему Linux в зоне риска

Отдельный акцент сделан на том, что многие Linux-серверы до сих пор не защищены EDR-системами, в отличие от Windows-хостов. Это делает их идеальными точками входа для атакующих. Установив CrossC2 Beacon на Linux, злоумышленники получают ту же гибкость и контроль, что и на Windows, но при этом вероятность обнаружения заметно ниже.

Иными словами, корпоративный сервер, который вчера работал как безотказный «сердечник» инфраструктуры, сегодня может тихо выполнять команды злоумышленника — и никто не заметит, пока не станет слишком поздно.

Тезисно

Использование CrossC2 показывает эволюцию классических атак: инструменты для Windows переносятся на другие платформы, а внимание злоумышленников смещается на Linux-серверы. Компании должны уделять больше внимания защите *nix-среды, устанавливать EDR-решения, контролировать аномальную активность и быть готовыми к тому, что «тихая» машина в серверной может оказаться мостом для масштабной компрометации.

Берегите себя и свои нервы.