Главная

Не стучи в FortiWeb — он уже сломан изнутри

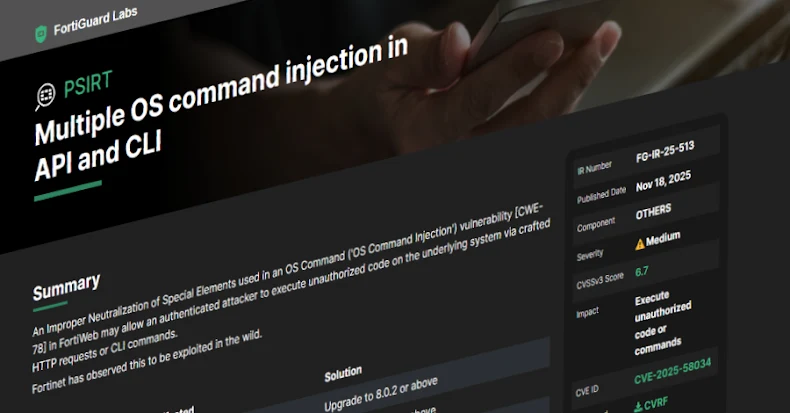

На горизонте очередной пробитый веб-щит: Fortinet признала существование новой уязвимости в FortiWeb и честно призналась — её уже жрут в дикой природе. На этот раз баг с индексом CVE-2025-58034 выглядит не как конец света, но как приятный бонус для тех, кто уже пробрался внутрь. Средняя серьёзность (CVSS 6.7), однако эффекты — вполне несредние: уязвимость позволяет протолкнуть произвольные системные команды через подправленные HTTP-запросы или CLI. В общем, если злоумышленнику удалось залогиниться — дальше он превращается в локального короля, которому достаточно отправить «правильную командочку» и забрать сервер под управление.

Но важно понимать: это не RCE с улицы. Это скорее «премия за успешную аутентификацию». Пройдёшь внутрь — получишь кнопку управления ОС. А значит, эксплуататоры будут комбинировать CVE-2025-58034 с чем-то более мощным: сворованными учётками, сессиями, слабым доступом в панель и уже известными багами FortiWeb.

Fortinet, к счастью, не спит совсем. Проблему «залатали» в целой куче сборок — нужно просто дотянуться до версий повыше. Таблица обновлений выглядит как нежный пинок пользователям: почти все текущие ветки признаны дырявыми, поэтому обновляй всё, что видишь. И лучше вчера.

Также интересный нюанс: исследователь, сообщивший о проблеме, — Jason McFadyen из Trend Micro — явно принёс находку вовремя, но компания как-будто решила немного сыграть в секретность. Это уже вторая история за ноябрь: Fortinet внезапно подтвердила, что другие — куда более критичные — дыры (CVE-2025-64446, CVSS 9.1) тихо закрывались без предупреждений. Патч есть, но никакого публичного шума, техно-паники и криков «закройте всё немедленно». Похоже на попытку действовать незаметно, пока клиенты сами думают, что всё стабильно.

Проблема в том, что такая стратегия выглядит так, будто разработчик «не сообщает плохие новости, чтоб никто не расстроился». В итоге получается наоборот: атаки идут, а админы сидят без информации. VulnCheck уже на это намекнула: скрывая уязвимости, вендор фактически шепчет атакующим: «ребята, вперёд, информация только для вас».

В конце истории появился и официальный государственный кулак: CISA занесла CVE-2025-58034 в каталог активно эксплуатируемых дыр и велела государственным системам закрыть баг не позднее 25 ноября. А это значит лишь одно — атаки уже не единичные, и всё, что стоит не патчить, скоро будет стоять на чьей-то панели управления.

FortiWeb живёт в режиме постоянной погони за собственными заплатками. И тем, кому доверяют защиту сетей, лучше не надеяться на молчание Fortinet — лучше обновляться заранее, регулярно и без веры в «всё будет хорошо». Потому что пока Fortinet «бережёт нервы пользователей», хакеры берут под контроль устройства.