Главная

Root Call Center

Уяз в Cisco UCCX превращает колл-центр в командную консоль

Когда твоя техподдержка начинает принимать не звонки, а команды от хакеров — значит, у тебя UCCX от Cisco и ты не установил последние патчи. На этой неделе Cisco призналась в фейле уровня “root access granted” — критическая дыра в Unified Contact Center Express (UCCX) даёт возможность анонимному атакеру выполнить любые команды от имени root.

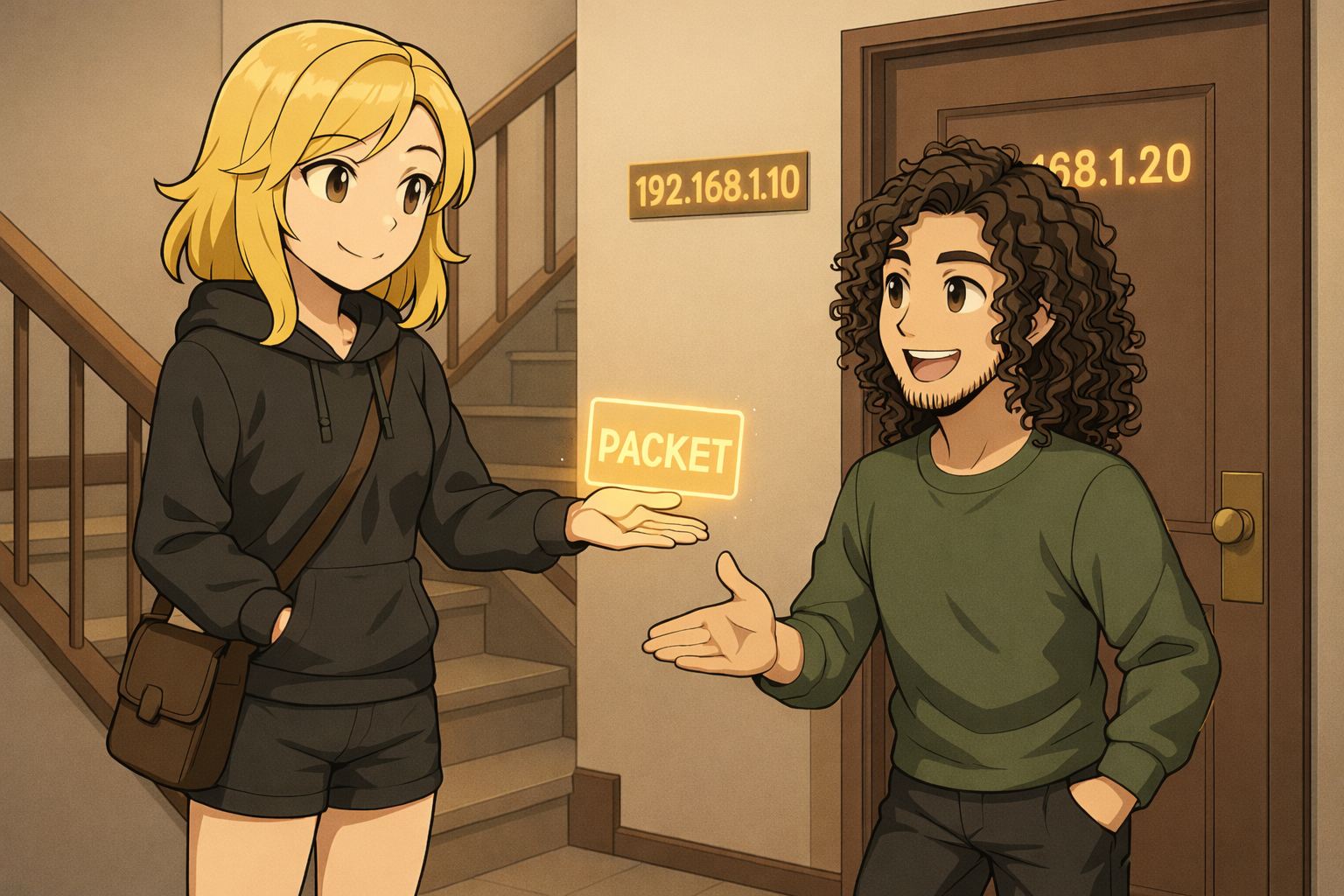

UCCX — это не просто софт, а полноценный “контакт-центр в коробке”, который может крутить 400 агентов одновременно. Но оказалось, что вместе с агентами может работать ещё один — враждебный. Уязвимость получила маркировку CVE-2025-20354 и живёт в Java Remote Method Invocation (RMI), где Cisco “немного” накосячила с аутентификацией. В результате любой, кто умеет слать правильные пакеты, может залить кастомный файл и получить root-доступ к системе.

Исследователь Джамел Харрис, нашедший дыру, по сути, показал, что UCCX — это Java-песочница без забора. Cisco уже запушила фикс, но не без драмы: ровно за день до этого компания латала ещё одну критическую дыру — теперь в CCX Editor, где можно было притвориться успешной авторизацией и исполнять скрипты с правами админа.

Если коротко — две критические дыры подряд, обе с удалённым исполнением и без аутентификации. Одну можно эксплуатировать через RMI, вторую — просто перехватив поток авторизации. И всё это в продукте, который должен обеспечивать стабильную работу корпоративных колл-центров. Сценарий выглядит как “Press 1 to own the system”.

Cisco поспешила добавить в свои бюллетени инструкции: срочно обновить UCCX до 12.5 SU3 ES07 или 15.0 ES01. Пока, по их словам, в дикой природе эксплойтов не видно, но с учётом уровня доступа, который открывает уязвимость, вопрос “когда”, а не “если”.

Вишенка на баг-торте — параллельно Cisco предупредила ещё об одной уязвимости CVE-2025-20343 в Identity Services Engine (ISE). Эта штука не даёт хакерам попасть в сеть, но теперь сама может внезапно перезапускаться от DoS-атаки без аутентификации. Классика: “устройство безопасности, которое нельзя обезопасить”.

Добавим к этому четыре новых бага в Contact Center, каждый из которых позволяет что-то взорвать, скачать, прочитать или исполнить — и получаем очередной кейс, где патчить нужно быстрее, чем говорить “Cisco Secure”.

К слову, в сентябре CISA уже устраивала паническую кампанию, требуя от федеральных агентств закрыть две 0-day в Cisco firewall, которые активно использовались в атаках. И, как показал Shadowserver, более 50 тысяч устройств до сих пор светятся в интернете без апдейтов.