Главная

VirusTotal выявил 44 уникальных SVG-файла

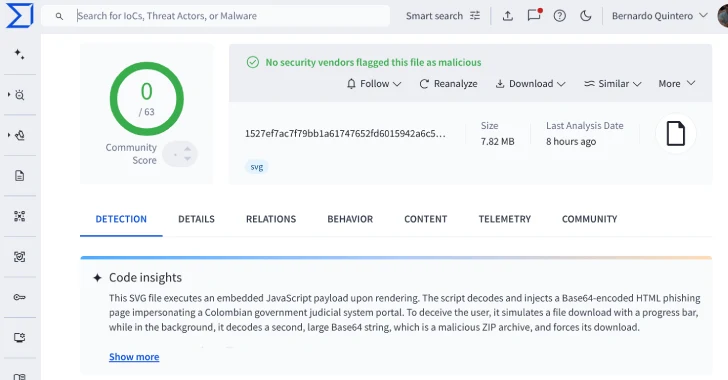

Исследователи в области кибербезопасности зафиксировали новую волну атак, в которой злоумышленники используют формат Scalable Vector Graphics (SVG) для доставки скрытых фишинговых страниц. По данным VirusTotal, кампания направлена на имитацию портала Генеральной прокуратуры Колумбии (Fiscalía General de la Nación) с целью обмана пользователей и загрузки вредоносных файлов.

SVG-файлы распространяются через электронную почту и содержат встроенный JavaScript, который расшифровывает закодированную в Base64 HTML-страницу. Эта страница маскируется под официальный портал ведомства и демонстрирует поддельный процесс загрузки документа с прогресс-баром, в то время как в фоновом режиме жертве незаметно предлагается ZIP-архив. Содержимое архива пока не раскрыто, но, учитывая общую цепочку атаки, речь идёт о потенциально опасном ПО.

Особую тревогу вызывает тот факт, что все 44 обнаруженных файла оставались полностью незамеченными антивирусными системами. Для обхода детектирования злоумышленники применяют техники обфускации, полиморфизма и внедряют в код лишние данные («мусор»), затрудняющие статический анализ. Всего в дикой среде было выявлено 523 подобных файла, а самый ранний образец датируется 14 августа 2025 года. Интересно, что первые версии были значительно тяжелее — около 25 МБ, но со временем размер снизился, что указывает на эволюцию нагрузки и оптимизацию кода.

Открытие совпало с другой тенденцией: активным распространением вредоносного ПО под macOS. По данным Trend Micro, пользователи всё чаще становятся жертвами Atomic macOS Stealer (AMOS), который ворует учётные данные, криптокошельки, переписки в Telegram, VPN-профили и даже заметки из Apple Notes. Атаки строятся вокруг поисков нелицензионного ПО: посетители сайтов с «взломанными» приложениями перенаправляются на поддельные страницы загрузки, где им предлагают выполнить в терминале команды curl, что приводит к установке AMOS.

Хотя защита Gatekeeper в macOS Sequoia блокирует установку неподписанных .dmg-файлов, злоумышленники адаптировались, обходя её с помощью ClickFix-методов — то есть установки через терминал. Это наглядно демонстрирует, что встроенные механизмы безопасности ОС сами по себе не способны остановить атаки: необходимо использовать многоуровневые стратегии защиты.

Не меньшую угрозу представляют и кампании, нацеленные на геймеров. По данным CyberArk, злоумышленники внедряют StealC stealer в чит-программы и используют его как загрузчик для дополнительных вредоносных модулей. В частности, был зафиксирован криптовор, похитивший у жертв более 135 тысяч долларов в цифровых активах.

Объединяя все эти тенденции, эксперты приходят к выводу: злоумышленники активно ищут новые форматы доставки вредоносного кода, будь то SVG, USB-носители, облачные сервисы или терминальные команды. Такой многообразный арсенал делает киберугрозы всё более гибкими и сложными для обнаружения. Поэтому пользователям и компаниям необходимо уделять особое внимание проверке источников файлов, обновлению защитных решений и обучению персонала техникам противодействия социальной инженерии.

Берегите себя и свои нервы.