Статья

APT-Атака - Когда тебя взламывают профессионально

Представь: в твоей корпоративной сети уже полгода сидит кто-то посторонний. Он читает письма топ-менеджеров, копирует проектную документацию, наблюдает за переговорами о сделках. И при этом ни один антивирус не пищит, ни один файрволл не сработал. Более того — этот «гость» выглядит в системе как обычный сотрудник.

Если ты смотрел «Мистер Робот», эта картина тебе знакома. Именно так fsociety месяцами готовили атаку на Evil Corp: разведка, внедрение, терпеливое ожидание. Это не голливудская выдумка — это документальное описание того, как работают реальные APT-группы.

Добро пожаловать в мир APT-атак, где взлом — это не хаотичный налёт, а терпеливая охота.

Что такое APT и почему это не обычный взлом

APT расшифровывается как Advanced Persistent Threat — продвинутая постоянная угроза. Но за этими тремя словами скрывается целая философия кибератак, принципиально отличающаяся от того, что мы привыкли называть «взломом».

Обычный взлом похож на ограбление магазина: разбить витрину, схватить что подвернётся, быстро свалить. APT-атака — это когда грабители устраиваются к тебе работать охранниками, изучают расписание инкассаторов шесть месяцев и параллельно снимают копии с ключей от всех сейфов.

Разберём эту аббревиатуру по буквам, потому что каждая из них важна.

Advanced означает, что в ход идут сложные техники. Это не скачанный из интернета троян, а кастомный малварь, написанный специально под конкретную цель. Здесь могут использоваться эксплойты нулевого дня (zero-day) — уязвимости, о которых ещё не знает даже производитель софта. Здесь rootkit’ы, которые прячутся так глубоко в системе, что их почти невозможно обнаружить обычными средствами.

Persistent — это ключевое слово. Атакующий не просто проникает в систему, он в ней *живёт*. Он создаёт резервные каналы связи, прячет бэкдоры в разных частях инфраструктуры. Даже если один из его входов обнаружат и закроют, у него есть ещё три запасных. Такая атака может длиться месяцами и годами, при этом оставаясь незамеченной.

Threat указывает на то, кто стоит за атакой. Это не одинокий хакер-энтузиаст, экспериментирующий в свободное время. За APT стоят организованные группы: киберпреступные синдикаты с бюджетами в миллионы долларов, государственные спецслужбы различных стран, промышленные шпионы корпораций. У них есть ресурсы, специалисты и, главное, мотивация.

Кто попадает в прицел

Важно понимать: если ты стал жертвой APT-атаки — это не случайность. Тебя выбрали специально. Провели разведку, изучили, оценили ценность информации и решили, что овчинка стоит выделки.

APT-группы охотятся на определённые категории целей. Государственные структуры интересны по очевидным причинам: доступ к закрытой информации, возможность влиять на политические процессы, шпионаж. Крупные корпорации привлекают внимание из-за интеллектуальной собственности — исследовательские разработки, которые стоят миллиарды, можно украсть за месяцы работы в их сети.

Банки и финтех-компании — это не только деньги (хотя и они тоже), но и данные клиентов, схемы транзакций, информация о крупных сделках. Военные и научные организации обладают технологиями, которые дают стратегическое преимущество. А вот атаки на IT-инфраструктуру и цепочки поставок — это особенно хитрый ход: взломав поставщика софта, можно через него проникнуть к сотням его клиентов.

Если ты владелец небольшого интернет-магазина и стал жертвой массового фишинга — это неприятно, но это не APT. APT — это когда твоя компания разрабатывает новую технологию, и кто-то очень хочет узнать о ней всё раньше официального релиза.

Откуда взялись APT-группы и кто за ними стоит

История APT-атак начинается не в подвалах с анонимными хакерами в капюшонах, а в правительственных структурах разных стран.

В конце 1990-х и начале 2000-х годов спецслужбы крупных держав поняли простую вещь: в цифровую эпоху шпионаж переместился из физического мира в виртуальный. Зачем подкупать агента с доступом к секретным документам, если можно незаметно проникнуть в сеть организации и читать всё напрямую?

Термин APT впервые начал активно использоваться американскими военными и спецслужбами примерно в 2006 году, когда они столкнулись с серией изощрённых атак на правительственные сети США. Атаки отличались от всего, что они видели раньше: это были не разовые взломы, а долгосрочные операции с чёткими целями. Злоумышленники вели себя как профессиональные разведчики, а не как обычные киберпреступники.

Со временем стало ясно, что за многими такими атаками стоят не одиночки, а хорошо организованные группы с серьёзным финансированием. Исследователи безопасности начали отслеживать эти группы, давать им кодовые имена и изучать их тактику. Так появились APT1, APT28, APT29, Lazarus Group и десятки других известных сегодня группировок.

Кто стоит за APT-группами

Современный ландшафт APT-атак можно разделить на несколько категорий атакующих, и у каждой свои цели и методы.

Государственные структуры и спецслужбы остаются главными игроками в этой области. Китайские APT-группы, такие как APT1 (также известная как Unit 61398), специализируются на промышленном шпионаже, воруя технологии и интеллектуальную собственность западных компаний. Российские группы вроде APT28 (Fancy Bear) и APT29 (Cozy Bear) известны атаками на политические структуры и попытками влияния на выборы в других странах. Северокорейская Lazarus Group прославилась не только шпионажем, но и прямыми кражами денег из банков для финансирования режима КНДР.

Но не только страны «большой тройки» занимаются APT-атаками. Иран развил свои кибервойска после серии атак на собственную ядерную программу (помнишь вирус Stuxnet?). Израиль имеет одни из самых продвинутых киберподразделений в мире. Даже относительно небольшие страны вроде Вьетнама или ОАЭ инвестируют в создание собственных APT-возможностей.

Кроме государственных акторов, существуют кибернаёмники — коммерческие компании, которые продают услуги APT-атак тому, кто заплатит. Израильская NSO Group со своим шпионским ПО Pegasus, итальянская Hacking Team — это примеры компаний, которые создают инструменты APT-уровня и продают их правительствам разных стран. Формально они работают только с «законными» клиентами для борьбы с терроризмом, но на практике их инструменты использовались против журналистов, правозащитников и политических оппозиционеров.

И наконец, есть организованные киберпреступные группировки, которые применяют APT-тактику для финансовой выгоды. Они могут месяцами сидеть в сети банка, изучая системы и процессы, чтобы потом выполнить идеальное ограбление. Или проникнуть в компанию, украсть критические данные и потом шантажировать её угрозой публикации.

Цели и задачи: что они ищут

Мотивация APT-групп сильно зависит от того, кто за ними стоит, но можно выделить несколько главных направлений.

Политический и военный шпионаж — это классика жанра. Государства хотят знать, что планируют их геополитические противники, какие технологии разрабатывают, какие договоры заключают. Доступ к переписке высокопоставленных чиновников или военным планам даёт огромное стратегическое преимущество. Когда ты знаешь позицию противоположной стороны на переговорах заранее — ты уже выиграл половину битвы.

Промышленный шпионаж экономит годы исследований и миллиарды долларов. Зачем самостоятельно разрабатывать технологию производства современных чипов или формулу нового лекарства, если можно украсть её у конкурента? Китайские APT-группы особенно активны в этой сфере, систематически воруя технологии у западных компаний в аэрокосмической отрасли, энергетике, фармацевтике.

Финансовая выгода движет криминальными группировками. Они могут красть деньги напрямую из банков, как это делала Lazarus Group при ограблении Центрального банка Бангладеш на 81 миллион долларов. Или воровать данные кредитных карт миллионов пользователей для продажи в даркнете. Или шифровать данные компании и требовать выкуп, но уже не массово, а целенаправленно атакуя тех, кто точно заплатит.

Саботаж и деструктивные операции — это относительно новое направление. Здесь цель не украсть информацию, а причинить ущерб. Отключить электростанцию, нарушить работу критической инфраструктуры, уничтожить данные. Вирус Stuxnet, который физически разрушал центрифуги на иранском ядерном объекте — это был не шпионаж, это была диверсия. Атаки на украинские энергосети в 2015 и 2016 годах оставили без света сотни тысяч людей — это была демонстрация силы и способ давления.

Влияние на общественное мнение и дестабилизация также стали целью некоторых APT-операций. Взлом серверов Демократической партии США в 2016 году и публикация украденных писем — это пример того, как APT-атака может использоваться не для кражи секретов, а для влияния на политический процесс другой страны.

Кто против кого: карта конфликтов

Современная киберсфера напоминает шахматную доску, где разные игроки ведут партии друг против друга, иногда одновременно несколько.

США и их союзники регулярно становятся мишенями китайских APT-групп, ворующих технологии и промышленные секреты. Параллельно российские группы атакуют политические структуры и энергетический сектор западных стран. Северная Корея бьёт по всем, кто может принести деньги, от южнокорейских банков до американских киностудий.

В ответ западные спецслужбы проводят свои операции. АНБ США и их британский аналог GCHQ имеют собственные мощные APT-возможности, хотя о них известно меньше благодаря лучшей операционной секретности. Утечки Эдварда Сноудена показали масштаб их деятельности, включая взломы лидеров союзных стран.

Региональные конфликты тоже перетекли в киберпространство. Израиль и Иран ведут невидимую войну, атакуя критическую инфраструктуру друг друга. Индия и Пакистан обмениваются кибератаками параллельно с традиционным военным противостоянием. Страны Персидского залива инвестируют в киберспособности для противостояния Ирану и друг другу.

Интересно, что в киберпространстве размер страны не всегда определяет её влияние. Маленький Израиль имеет одни из самых продвинутых киберподразделений в мире. Северная Корея, будучи технологически отсталой страной, создала APT-группы, способные взламывать банки по всему миру. Это асимметричная война, где умные инвестиции в киберспособности могут компенсировать отсутствие традиционной военной мощи.

И самое важное — в отличие от обычной войны, в кибервойне грань между государственными и частными акторами размыта. Правительство может нанять «патриотических хакеров», которые формально не связаны с властями, но действуют в их интересах. Это даёт возможность отрицания: «это были не мы, это какие-то независимые энтузиасты».

Мир APT-атак — это не просто технология. Это новое поле геополитического противостояния, где информация стала оружием, а доступ к чужим сетям — стратегическим ресурсом. И в этой войне нет линии фронта, нет нейтральных территорий, и зачастую нет даже уверенности в том, кто именно на тебя напал.

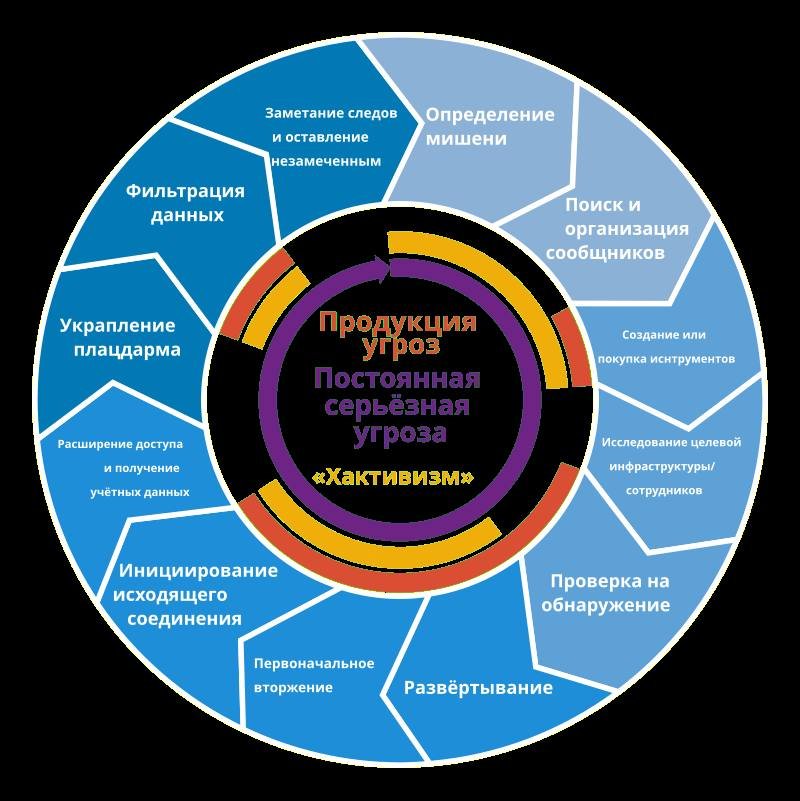

Анатомия профессиональной атаки

Давай пройдёмся по всем этапам APT-атаки, чтобы понять, как это работает изнутри. Это похоже на шахматную партию, только растянутую на месяцы.

Этап первый: разведка. Прежде чем атаковать, нужно узнать о цели всё. Атакующие собирают открытую информацию (OSINT): какие технологии использует компания, кто работает в IT-отделе, какие соцсети ведут сотрудники, где отдыхал директор по безопасности прошлым летом. Каждая деталь может пригодиться для социальной инженерии. Находят уязвимые сервисы, изучают структуру сети через открытые порты, анализируют DNS-записи.

Этап второй: первичное проникновение. Самый популярный вариант — целевой фишинг (spear phishing). Это не массовая рассылка в стиле «вы выиграли миллион», а персонализированное письмо конкретному человеку. Например, бухгалтеру приходит письмо якобы от налоговой с темой про изменения в законодательстве и прикреплённым файлом. Файл открывается, выглядит как обычный документ, но в фоне уже запустился вредоносный код.

Альтернативный путь — эксплуатация уязвимости в публично доступном сервисе компании.

Этап третий: закрепление. Получив первоначальный доступ, атакующий создаёт себе устойчивые точки входа. Это могут быть бэкдоры — специальные программы, которые позволяют заходить в систему в обход обычной аутентификации. Или задачи в планировщике Windows, которые запускают нужный код каждый день в три часа ночи, когда за мониторингом никто не следит. Или rootkit, который прячется на уровне ядра операционной системы и почти невидим для защитных средств.

Этап четвёртый: эскалация привилегий. Первоначальный доступ может быть получен через учётку обычного пользователя, но этого недостаточно. Нужны административные права, чтобы видеть больше и делать больше. Атакующие ищут уязвимости в системе, которые позволят повысить свои привилегии, или воруют credentials администраторов.

Этап пятый: горизонтальное перемещение. Теперь, когда есть доступ к одной машине в сети, нужно распространиться по инфраструктуре. Атакующий изучает сетевую топологию, находит серверы с ценными данными, проникает на рабочие станции ключевых сотрудников. Он передвигается по сети, используя легитимные инструменты администрирования вроде PowerShell или PsExec, чтобы не выглядеть подозрительно.

Этап шестой: эксфильтрация данных. Это и есть главная цель. Но просто скачать терабайты данных нельзя — это сразу заметят. Поэтому информация выкачивается постепенно, небольшими порциями, часто в зашифрованном виде через HTTPS, чтобы трафик выглядел как обычное веб-общение. Иногда данные сначала архивируют и прячут где-то в сети, а потом передают наружу частями в течение недель.

И всё это время атакующий тщательно маскируется под обычную активность.

Почему их так сложно поймать

Сложность обнаружения APT-атак — это не баг, это фича. Точнее, это результат продуманной стратегии.

Современные APT-группы практически не используют классический малварь, который антивирусы могут распознать по сигнатурам. Вместо этого они применяют тактику Living off the Land — используют легитимные системные инструменты, которые есть в любой Windows или Linux. PowerShell, WMI, командная строка, SSH — всё это штатные средства администрирования. Когда админ запускает PowerShell-скрипт — это его работа. Когда то же самое делает атакующий — это выглядит точно так же.

Трафик атакующего шифруется теми же протоколами, что использует обычная работа: HTTPS, SSH, VPN. В потоке тысяч зашифрованных соединений найти вредоносное — как искать иголку в стоге сена. Более того, атакующие настраивают свою связь так, чтобы она происходила в рабочее время, когда в сети и так много активности, чтобы слиться с толпой.

Скорость атаки — ещё один фактор невидимости. Когда взлом происходит быстро и агрессивно, системы безопасности могут среагировать на аномалию. Но когда атакующий делает один-два запроса в час, изучает систему неделями, не торопится — это выглядит как обычная фоновая активность.

И наконец, профессионалы подчищают за собой следы. Логи событий редактируются или удаляются, файлы стираются специальными методами, временные метки подделываются. Когда специалисты по безопасности начинают расследование, они часто обнаруживают, что критически важные логи за нужный период почему-то отсутствуют.

APT не ломает дверь — он заходит как сотрудник.

Как защититься от невидимого противника

Защита от APT — это смена парадигмы. Классический подход «поставил антивирус и забыл» здесь не работает. Нужно думать как охотник, а не как сторож у ворот.

Первое и главное — переход от реактивной защиты к проактивной. Вместо обычных антивирусов, которые ищут известные угрозы, нужны EDR (Endpoint Detection and Response) и XDR (Extended Detection and Response) системы. Они анализируют не сигнатуры файлов, а поведение процессов.

Если какая-то программа начинает делать что-то нетипичное — пытается прочитать память другого процесса, обращается к необычным системным ресурсам, устанавливает сетевое соединение в странное время — система это заметит.

Сегментация сети критически важна. Если атакующий проник на один компьютер, это не должно давать ему доступ ко всей инфраструктуре. Разные уровни доверия, разные зоны безопасности, строгий контроль того, кто с кем может общаться в сети — всё это усложняет горизонтальное перемещение.

Принцип минимальных привилегий — это когда каждый пользователь и каждый процесс имеют ровно те права, которые им нужны для работы, и ни грамма больше. Если бухгалтеру не нужен доступ к базе данных разработки — он его не получит. Если веб-серверу не нужно запускать PowerShell — эта возможность будет заблокирована.

Threat Hunting — это активный поиск угроз в своей инфраструктуре. Не ждать, пока сработает алерт, а целенаправленно искать признаки компрометации. Специалисты анализируют логи, ищут аномалии, проверяют гипотезы. Это как регулярные медицинские обследования — лучше найти проблему на ранней стадии.

И, как бы банально это ни звучало, обучение сотрудников остаётся критически важным. Потому что самая частая точка входа в APT-атаках — это всё ещё человек, открывший письмо или файл. Технические меры важны, но люди — это первая линия обороны.

Что это значит для нас

APT-атака — это комплимент в извращённой форме. Если кто-то готов тратить месяцы и серьёзные ресурсы, чтобы проникнуть именно в твою сеть, значит, ты обладаешь чем-то действительно ценным.

Это не массовое заражение вирусом-шифровальщиком для выкупа. Это не попытка украсть данные кредиток из интернет-магазина. Это целенаправленная операция, за которой стоят профессионалы с чётким пониманием, зачем они это делают.

В мире APT-атак граница между кибербезопасностью и разведкой становится всё более размытой. Это игра в прятки между атакующими, которые становятся всё изощрённее, и защитниками, которые учатся думать на шаг вперёд.

Самое важное — понять, что абсолютной защиты не существует. Если ты стал целью профессиональной APT-группы, вопрос не в том, смогут ли они проникнуть, а в том, как быстро ты это обнаружишь и как отреагируешь. Современная киберзащита — это не непробиваемая стена, а система быстрого обнаружения и реагирования.

Потому что когда за тобой следят месяцами, они ищут не баг в системе.

Они ищут информацию.

И твоя задача — сделать эту охоту максимально сложной и заметной.