Главная

Как защитить себя от фишинга OAuth в России?

За последние месяцы в России заметно выросло число атак, связанных не с «взломом» в классическом смысле, а с обманом пользователей через легальные механизмы авторизации. Речь идёт о фишинге OAuth — тихой, удобной для злоумышленников и крайне опасной форме атаки.

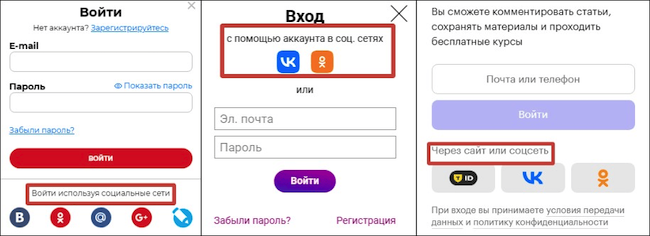

На первый взгляд всё выглядит довольно безопасно: знакомая кнопка «Войти через…», привычное окно доступа, никаких подозрительных паролей. Но именно здесь и кроется главная угроза.

Разберёмся, как работают такие атаки, почему они стали популярны в России и что можно сделать, чтобы защитить себя.

Почему OAuth — лакомый кусок для атакующих?

OAuth давно стал стандартом де-факто для авторизации. Мы используем его каждый день, заходя в сервисы через аккаунты Google, Яндекс, ВКонтакте, корпоративные SSO-решения и десятки других платформ.

OAuth удобен:

-

не нужно придумывать новый пароль;

-

не нужно передавать пароль стороннему сервису;

-

можно быстро отозвать доступ.

Но у него есть слабое место — доверие пользователя.

OAuth защищает пароли, но не защищает от того, что пользователь сам разрешит доступ злоумышленнику.

Как выглядит фишинг OAuth на практике?

Современная атака почти не напоминает классический фишинг с кривым дизайном и странным доменом.

Типовой сценарий:

-

Пользователь получает письмо или сообщение в мессенджере

«Вам пришёл документ», «Подтвердите доступ», «Новая политика безопасности». -

Ссылка ведёт на реальный OAuth-диалог (Google, Microsoft, VK и т.д.).

-

Пользователю предлагается дать доступ приложению с безобидным названием.

-

После подтверждения злоумышленник получает:

-

доступ к почте;

-

контактам;

-

файлам;

-

иногда — к корпоративным данным.

-

Пароль при этом никто не вводил, двухфакторная аутентификация не нарушена, а вход в систему выглядит полностью легитимным.

Почему эта схема особенно опасна в России

Есть несколько факторов, из-за которых такие атаки «зайдут» именно у нас:

1. Массовый переход в онлайн

Удалённая работа, электронный документооборот, госпорталы, маркетплейсы — всё это увеличивает число OAuth-интеграций.

2. Привычка «быстро нажать и продолжить»

Пользователи редко читают:

-

название приложения;

-

список запрашиваемых прав;

-

источник запроса.

3. Низкая культура отзыва доступов

Мало кто проверяет, какие приложения уже имеют доступ к аккаунту, особенно если всё «и так работает».

Какие уязвимости здесь эксплуатируются

Важно понимать: OAuth как протокол не сломан. Проблема — в его использовании. Основные слабые места:

-

✔️ Пользователь не понимает, что даёт постоянный доступ

-

✔️ Названия приложений маскируются под системные

-

✔️ Запрашиваются избыточные права

-

✔️ Нет привычки регулярно проверять выданные разрешения

Хакеру не нужно быть гением — достаточно социальной инженерии.

Практические советы: как защитить себя

1. Всегда проверяйте название приложения

Если приложение называется:

-

Security Update

-

Mail Service

-

Support Tool

— это повод насторожиться. Официальные сервисы обычно имеют чёткое и узнаваемое имя.

2. Смотрите на список прав, а не на кнопку «Разрешить»

Задайте себе простой вопрос:

«Зачем сервису для просмотра PDF доступ к моей почте и контактам?»

Если ответ не очевиден — отказывайте.

3. Регулярно проверяйте выданные доступы

Хотя бы раз в 2–3 месяца:

-

заходите в настройки безопасности аккаунта;

-

смотрите список приложений с доступом;

-

удаляйте всё лишнее и старое.

Это занимает 5 минут, но может спасти месяцы проблем.

4. Для работы используйте отдельные аккаунты

Разделяйте:

-

личную почту;

-

рабочие сервисы;

-

тестовые регистрации.

Компрометация одного аккаунта не должна тянуть за собой всё остальное.

5. Обучайте команду, а не только себя

Если вы работаете в компании:

-

расскажите коллегам про OAuth-фишинг;

-

покажите реальные примеры;

-

добавьте проверку OAuth-приложений в политику безопасности.

Человеческий фактор всё ещё остаётся главной точкой входа.

Фишинг OAuth — это атака нового поколения: без взлома, без подбора паролей, без явных признаков угрозы. Именно поэтому она так эффективна. Безопасность сегодня — это не только технологии, но и осознанность. Если вы понимаете, как вас могут обмануть, сделать это становится гораздо сложнее.