Главная

Win-DDoS: как превратить Windows Domain Controllers в бесплатный ботнет для атак

На конференции DEF CON 33 исследователи из SafeBreach, Or Yair и Shahak Morag, представили технику, позволяющую использовать тысячи публичных Domain Controllers по всему миру для проведения мощных DDoS-атак. Метод получил название Win-DDoS и опасен тем, что атакующему не требуется взламывать устройства или арендовать серверы — всё происходит тихо, незаметно и с минимальными затратами.

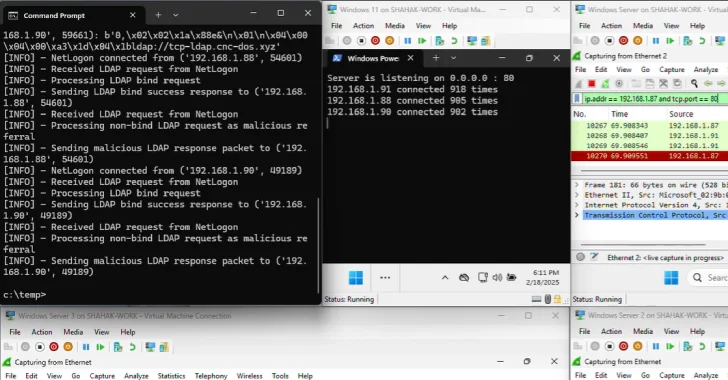

Суть атаки в том, что Windows Domain Controller можно заставить работать на злоумышленника, просто отправив ему определённые удалённые вызовы. Атакер шлёт RPC-запрос на контроллер, вынуждая его притвориться CLDAP-клиентом. Тот, в свою очередь, отправляет запрос на CLDAP-сервер атакера. Сервер отвечает и перенаправляет контроллер на LDAP-сервер, также принадлежащий злоумышленнику. После этого начинается переключение на TCP-соединение, и LDAP-сервер возвращает длинный список рефералов, каждый из которых ведёт на один и тот же IP и порт жертвы. Контроллер начинает бесконечно отправлять запросы по этому списку, создавая поток трафика, сравнимый с полноценным ботнетом.

Опасность Win-DDoS в том, что он бесплатен для атакующего, почти не оставляет следов и позволяет использовать в атаке десятки тысяч публичных серверов. Всё это возможно без установки вредоносного кода и без компрометации самих устройств. При этом техника работает как против внешних целей, так и внутри корпоративной сети.

Исследователи обнаружили, что при передаче слишком длинного списка рефералов можно вызвать сбой в LSASS, перезагрузку или синий экран смерти на сервере. Причём для некоторых уязвимостей не требуется никакой аутентификации. Такой эффект позволяет либо вывести контроллер из строя, либо перенаправить его ресурсы на атаку третьих лиц.

Помимо Win-DDoS, была представлена и техника TorpeDoS — метод проведения DoS-атаки с одного компьютера, но с такой скоростью RPC-запросов, что эффект сопоставим с работой большого ботнета. Это позволяет атакующему с минимальными ресурсами создать нагрузку, способную парализовать сервис.

В рамках исследования были выявлены и описаны несколько серьёзных уязвимостей:

-

CVE-2025-26673 (CVSS 7.5) — неконтролируемое потребление ресурсов в Windows LDAP, позволяет неавторизованному атакующему вызвать отказ в обслуживании по сети. Исправлено в мае 2025.

-

CVE-2025-32724 (CVSS 7.5) — неконтролируемое потребление ресурсов в LSASS, позволяет неавторизованному атакующему вызвать отказ в обслуживании. Исправлено в июне 2025.

-

CVE-2025-49716 (CVSS 7.5) — неконтролируемое потребление ресурсов в Windows Netlogon, исправлено в июле 2025.

-

CVE-2025-49722 (CVSS 5.7) — неконтролируемое потребление ресурсов в Windows Print Spooler, требует авторизации, исправлено в июле 2025.

Как и в случае с уязвимостью LDAPNightmare, эти находки показывают, что в Windows остаются «слепые зоны», которые позволяют выводить из строя критические элементы инфраструктуры без компрометации всей сети. Это опровергает распространённое заблуждение, что угрозы отказа в обслуживании касаются только публичных сервисов, а внутренние системы защищены, если их не взломали полностью.

Чтобы минимизировать риски, необходимо закрыть публичный доступ к RPC, LDAP и CLDAP на контроллерах, своевременно устанавливать обновления безопасности, отслеживать аномальный трафик и внимательно относиться к неожиданным нагрузкам на сетевые порты. Особенно насторожить должен исходящий трафик на неизвестные IP-адреса — это может быть признаком того, что ваш контроллер уже стал участником Win-DDoS-атаки.

Берегите себя и свои нервы.